Integreren met SAML 2.0

Het “Security Assertion Markup Language” (SAML) protocol v2.0 is een op XML gebaseerde standaard van Oasis. Deze standaard werd door Oasis in maart 2005 goedgekeurd en heeft al een aantal correcties (errata) achter de rug: de laatste aanpassingen gebeurden in 2012. Het is dus een degelijk en beproefd protocol dat gebaseerd is op XML, waarbij de syntax en semantiek voor het verwerken van een “assertion” strikt gedefinieerd wordt.

Het finale doel van SAML is om de identiteit van de gebruiker van de ene plaats (de ACM identity provider) over te dragen naar een andere plaats (de service provider / de toepassing): dit gebeurt op basis van digitaal getekende XML documenten.

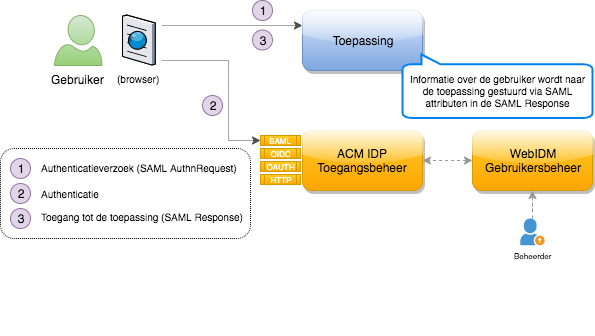

In onderstaand schema wordt de meest gebruikelijke use case voor het federeren van identiteiten/authenticaties op basis van SAML 2.0 geschetst.

Hierbij surft de gebruiker naar de toepassing en daar “federeert” de toepassing de authenticatie via SAML 2.0 naar de ACM IDP van Toegangsbeheer.

De ACM IDP authenticeert de gebruiker (al dan niet zelf via de federatie met een externe identity Provider zoals bijvoorbeeld die van CSAM) en beschikt vanuit het Gebruikersbeheer over extra informatie van de gebruiker (werkrelatie, rollen-informatie, …). De ACM IDP beschikt ook over de mogelijkheid om externe bronnen te consulteren voor de verrijking van de gebruikerssessie (wettelijk vertegenwoordiger, BTB, SSM-mandaten,Mahis-mandaten, …). De specifieke informatie die de toepassing nodig heeft over die gebruiker wordt via SAML attributen doorgestuurd naar de toepassing.

De voor- en nadelen van SAML 2.0 kan u in onderstaande oplijsting terugvinden.

| Eigenschap | Toelichting | |

|---|---|---|

| + | de flow verloopt 100% via de browser | Er zijn geen bijkomende datastromen tussen de ACM IDP en de toepassing vereist: de flow loopt integraal via de browser (loose coupling) |

| + | ideaal voor toepassingen in de cloud | Er zijn geen restricties waar de toepassing gehost kan worden: het is voldoende dat de toepassing bereikbaar is door een browser. |

| + | brede ondersteuning in de industrie | Saml is al meerdere jaren beschikbaar en daardoor geniet het een brede ondersteuning in toepassingen en libraries. |

| - | de aanvraag van certificaten is vereist | Er dienen certificaten aangevraagd en uitgewisseld te worden (via SAML metadata), hetgeen de integratie iets complexer maakt. |

| - | periodieke vernieuwing en uitwisseling van certificaten | Certificaten hebben een beperkte levensduur en bij het vernieuwen zijn er acties vereist langs beide zijden (toepassing en ACM IDP). |